Согласно исследованию, проведённому Positive Technologies, в 43% приложений на Android и 38% приложений на iOS есть критические уязвимости, угрожающие безопасности данных. Также специалисты установили, что самая распространенная проблема – небезопасное хранение данных, найдена в 76% приложений.

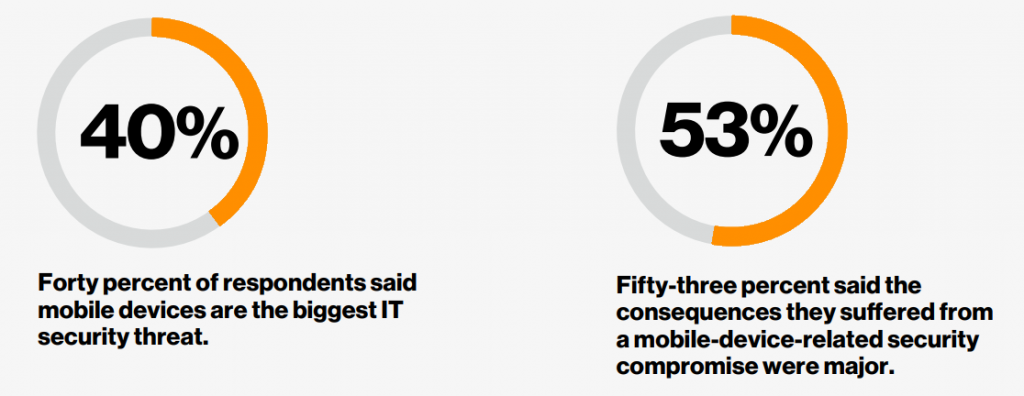

Verizon провели опрос, из которого выяснили, что наибольшую информационную опасность несут мобильные приложения, а более половины респондентов серьезно пострадали от взлома приложений.

Лаборатория Касперского установила топ-7 угроз мобильной безопасности в 2020 году:

- утечка данных;

- незащищенный Wi-Fi;

- сетевой спуфинг;

- фишинг;

- шпионские программы;

- неправильная криптография;

- неправильная обработка сессий.

Исследователи «Перспективного мониторинга» уже 8 лет анализируют защищённость мобильных приложений на платформах Android, iOS и Windows. Мы находим уязвимости в разработанных заказчиком или в заказных приложениях и даём рекомендации, как их устранить.

Что мы делаем

Работы по анализу защищённости мобильных приложений делятся на 3 группы:

- Выявление уязвимостей клиентской и серверной частей приложения.

- Выявление возможностей для утечки данных.

- Выявление превышения полномочий, необходимых для функционирования, и ошибок бизнес-логики.

Мы пользуемся собственной методикой тестирования, основанной на рекомендациях вендоров, отраслевых стандартах безопасности, best practice и OWASP.

Уязвимости

Заказчик предоставляет нам исходный код и скомпилированное приложение, которое нужно проанализировать. Мы проводим статический и динамический анализ кода, следим за доступом приложения к файловой системе, памяти устройства и ресурсам ОС. Если нужно — делаем реверс-инжиниринг приложения.

Если мы подозреваем, что серверная часть недостаточно защищена, то дополнительно её исследуем.

После этого найденные уязвимости классифицируются и ранжируются по степени критичности.

Утечки

Прежде всего, мы анализируем данные, проверяем оперативную память и временные файлы.

Распространённый канал утечек данных — передача по беспроводным сетям. В таких сетях атакующий может прослушивать трафик, несанкционированно подключаться к сервисам и нарушать их доступность. Мы проверяем надёжность криптографических методов защиты при хранении и передаче учётных данных и ключей шифрования, какие функции хеширования и как используются.

Подсказка: md5 — это очень плохо.

Превышение полномочий

Мы проверяем, насколько заявленный набор разрешений приложения соответствует фактическому, нужны ли заявленные разрешения для реализации тех функциональных возможностей, о которых говорилось в описании.

Результат

По результатам проверок мы составляем отчёт, в котором рекомендуем пути ликвидации выявленных уязвимостей и слабостей в приложении и серверной части. Мы перечисляем данные, которые некорректно защищаются приложением и библиотеками системы аналитики мобильных приложений.

Если нужно — поможем внедрить процедуры безопасной разработки программного обеспечения.