Киберучения AMPIRE на ТехноФест 2019

12 сентября 2019 года Компания ИнфоТеКС провела однодневную техническую конференцию для специалистов по информационной безопасности ИнфоТеКС ТехноФест! ТехноФест прошёл в два потока докладов, были секция мастер-классов, технические презентации и демонстрации продуктов, решений и услуг ГК ИнфоТеКС.

В рамках ТехноФеста состоялись очередные публичные киберучения на учебно-тренировочной платформе AMPIRE компании «Перспективный мониторинг».

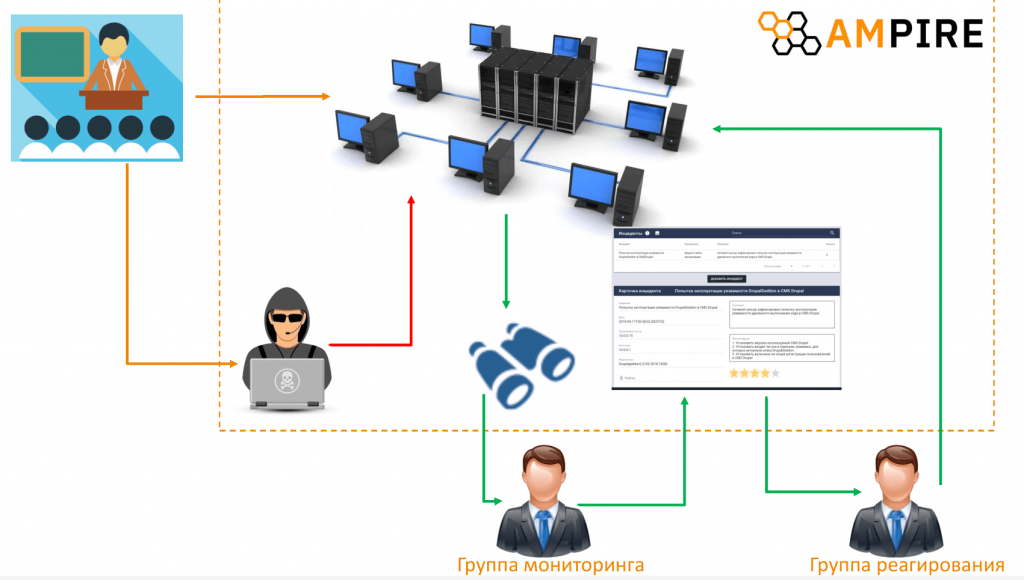

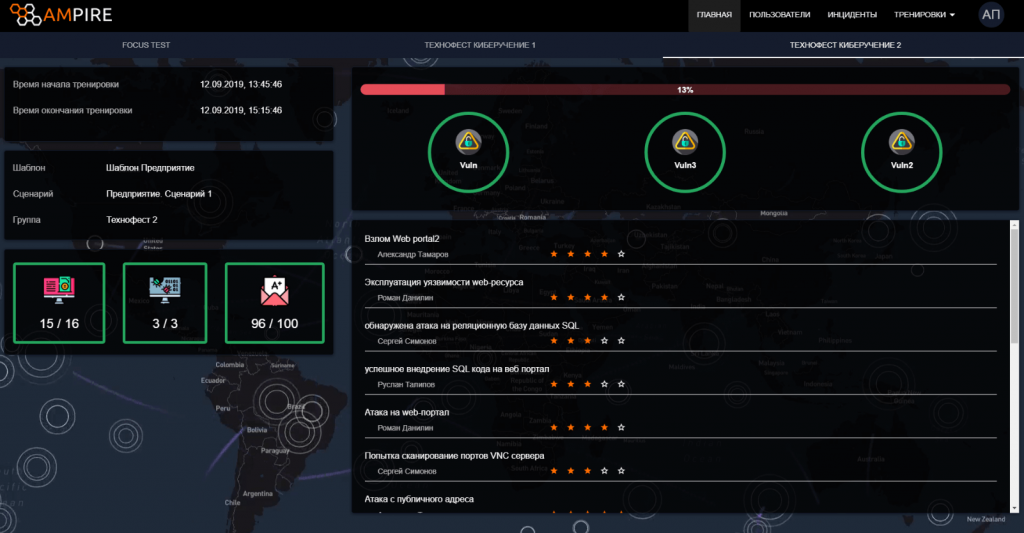

AMPIRE — это программный комплекс обучения методам обнаружения, анализа и устранения последствий компьютерных атак. В ходе киберучений участники ТехноФеста смогли примерить на себя две роли — сотрудников групп мониторинга и реагирования.

Оргвопросы и инфраструктура

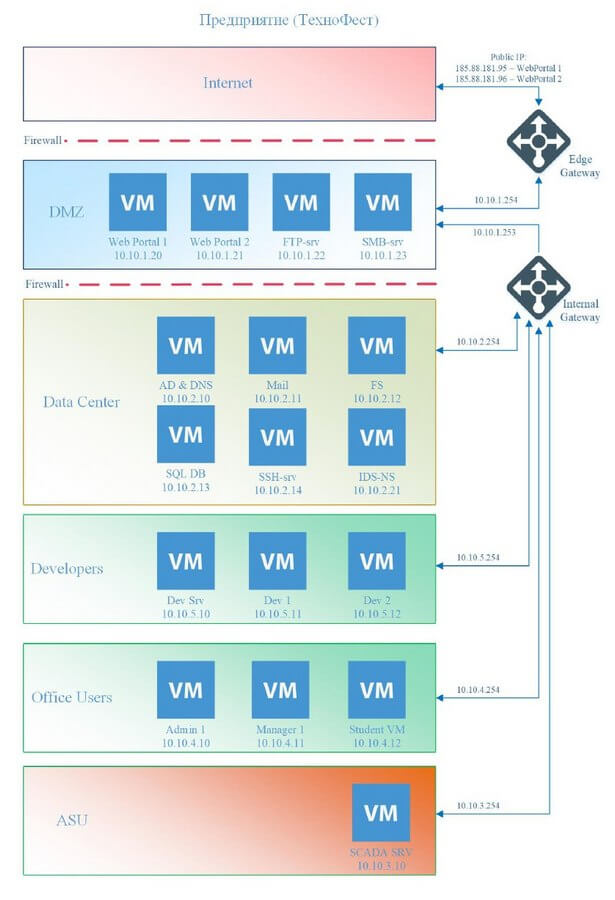

Платформа AMPIRE на ТехноФесте — это смоделированная виртуальная инфраструктура организации, состоящая из нескольких сегментов: сетевая инфраструктура, ЦОД, ДМЗ, АСУ ТП, сегмент пользователей и разработчиков. В инфраструктуре были развёрнуты средства защиты информации производства компании ИнфоТеКС — ViPNet IDS NS.

Группа мониторинга следила за событиями информационной безопасности, заводила карточки инцидентов, подтверждала инциденты, заведённые автоматическими средствами.

Группа реагирования выполняла рекомендации группы мониторинга, устраняла последствия инцидентов, «закрывала» обнаруженные уязвимости.

Группы формировались по предварительной регистрации, участие в киберучениях было бесплатным.

За проведение киберучений отвечала команда сотрудников «Перспективного мониторинга» — AMPIRE TEAM. Они помогали командам скоординировать их действия и разобраться с особо сложными инцидентами и отвечали за работоспособность учебно-тренировочной платформы.

Поскольку с интернетом на площадке стало хорошо только в день мероприятия, было принято решение не полагаться на медленное и не всегда надёжное соединение. Поэтому пришлось привезти стойку программно-аппаратным комплексом AMPIRE прямо на место.

ПАК AMPIRE — это достаточно мощная аппаратная платформа, в которой есть всё необходимое для проведения киберучений.

Восемь рабочих мест (ноутбуков) для участников групп реагирования и мониторинга предоставила компания, которая занималась техническим оснащением ТехноФеста. Подготовка всей инфраструктуры к предстоящим на следующий день киберучениям заняла у AMPIRE TEAM всего 4 часа.

Командам были предоставлены следующие методические материалы:

-

Руководство пользователя ViPNet IDS NS.

-

Логическая схема корпоративной сети предприятия.

-

Параметры доступа к виртуальным машинам внутри платформы AMPIRE, панелям администрирования сайтов, сетевому оборудованию.

-

Поверхностное описание действий и квалификации нарушителя (легенда сценария).

Разбор сценария атаки

Основной сущностью киберучений на AMPIRE является так называемый «шаблон» — это смоделированная инфраструктура организации. Это могут быть предприятия ТЭК, телекома, банковской сферы.

Команда AMPIRE разрабатывает сценарии атак на эту инфраструктуру и полностью автоматизирует их. Таким образом в киберучениях не нужна дорогая команда нападения. Её роль играет автоматический атакующий.

В рамках ТехноФеста дважды проводился сценарий «Защита баз данных предприятия». В двухчасовом раунде полтора часа было посвящено непосредственно прохождению сценария, и по 15 минут — на оргвопросы и подведение итогов.

Целями команд стали:

-

получить навыки обращения со средствами защиты информации;

-

научиться выявлять атаки;

-

наладить взаимодействие между подразделениями;

-

устранить специально заложенные уязвимости в инфраструктуре в ограниченное время.

Получив данные со средств защиты информации, группа мониторинга заводила карточки инцидентов, с которыми уже работала группа реагирования, и описывала вектора атак. Участники группы реагирования подключались к узлам виртуальной инфраструктуры и предпринимали определённые действия по устранению уязвимостей и последствий действий автоматического атакующего, включая изучение логов атакованных машин.

Легенда сценария киберучений на ТехноФесте:

Внешний злоумышленник находит в интернете сайт Компании и решает провести атаку на него с целью получения доступа к внутренним ресурсам. Обнаружив и проэксплуатировав уязвимость на нем, нарушитель получает доступ к серверу, который помимо основной информационной задачи предоставляет пользователям Компании инструмент для генерации отчетов. С помощью этого вектора нарушитель пробует получить доступ на рабочие машины сотрудников. Главная цель – сделать дамп корпоративной базы данных.

Квалификация нарушителя средняя. Он умеет использовать инструментарий для проведения атак, а также знает техники постэксплуатации.

В ходе киберучений командам удалось закрыть уязвимости и создать необходимые карточки инцидентов.

Отзывы о киберучениях

После окончания киберучений мы попросили участников заполнить анкеты и дать обратную связь по прошедшему мероприятию. Цитаты из анкет публикуются с разрешения респондентов (некоторые участники разрешили опубликовать отзыв без указания имени и места работы).

-

Инженер по защите информации: «Отличная практика».

-

Системный архитектор: «Отлично помогает научиться выявлять атаки».

-

Системный инженер: «Хорошо отработали взаимодействие между группами мониторинга и реагирования».

-

Александр Тамаров, инженер ООО «Логасофт»: «Увлекательно!».

-

Алексей Подымов, ведущий специалист по ИБ «Кредо-С»: «Реальная картина с демонстрацией угроз безопасности и тактик».

-

Денис Матисов, ведущий специалист в УЦ ООО «ИТ Энигма»: «Очень наглядное представление атак, расследование инцидентов».

-

Владимир Тамбовцев, инженер отдела защиты информации ООО «Выбор»: «Как инструмент взаимодействия между отделами ИБ и ИТ платформа идеальна».

-

Алина Гаджиева, специалист отдела ИБ ООО «Астрал-М»: «Очень отзывчивые организаторы, помогали и разъясняли всё, что интересовало».

-

Василий Дубков, начальник отдела АО «Комита»: «Визуализация вкупе с описанием от операторов значительно упрощает понимание».

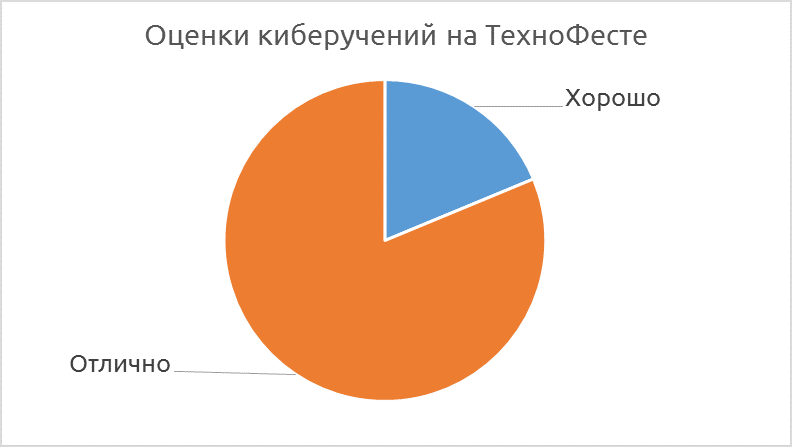

Также мы попросили участников оценить киберучения по шкале от 1 до 5. Из 16 анкет всего трое поставили «4». Остальные оценки — «Отлично».

Доступна запись вебинара Александра Пушкина, технического директора «Перспективного мониторинга», «По следам ТехноФеста: разбираем сценарий атаки на киберполигоне AMPIRE».