Анализ бота Mirai: векторы атак и способы защиты

4–5 сентября 2016 года группа исследователей MalwareMustDie! сообщила об обнаружении вредоносного программного обеспечения ботнета под названием Mirai (исходный код Mirai), которое стало развитием других ранее обнаруженных образцов ВПО. Заражаются устройства типа «интернета вещей»: камеры видеонаблюдения, видеорегистраторы и маршрутизаторы, IP-камеры и Linux-серверы.

В последние недели опасность ботнетов под управлением Mirai снижается, потому что остаётся всё меньше незаражённых устройств (червь спроектирован так, что однажды заражённое устройство не может быть «перезаражено» другим ботнетом). Поэтому злоумышленникам всё труднее «собирать» пул устройств, для проведения масштабных атак.

За прошедшие три месяца ботнеты под управлением различных версий Mirai успели отметиться в трёх громких атаках.

Рекордная по мощности DDoS атака была направлена против журналиста и блогера Брайана Кребса (KrebsOnSecurity). Компания Akamai, CDN которой доставляют от 15 до 30 процентов мирового интернет-трафика, и где бесплатно хостился сайт Кребса, не выдержала. Сайт лёг.

21 октября с перебоями работал североамериканский сегмент интернета. Атаке подверглась компания Dyn, которая предоставляет сетевую инфраструктуру и DNS для Amazon, Twitter, Reddit и Netflix.

В начале ноября злоумышленники попытались отключить от интернета Либерию, атаковав инфраструктуру компании-оператора подводного кабеля, соединяющего страну с Глобальной сетью.

«Перспективный мониторинг» разрабатывает собственную базу решающих правил для snort-based IDS, поэтому мы не могли не уделить внимание этой серьёзной угрозе и проанализировали ПО Mirai.

Мы определили список архитектур, подверженных заражению:

1) m68k

2) x86

3) MIPS R3000 (officially, big-endian only)

4) MIPS R3000 little-endian

5) MIPS R4000 big-endian

6) HPPA

7) Sun's "v8plus"

8) PowerPC

9) PowerPC64

10) Cell BE SPU

11) ARM 32 bit

12) SuperH

13) SPARC v9 64-bit

14) Renesas H8/300

15) HP/Intel IA-64

16) AMD x86-64

17) IBM S/390

18) Axis Communications 32-bit embedded processor

19) Renesas M32R

20) Panasonic/MEI MN10300, AM33

21) OpenRISC 32-bit embedded processor

22) ADI Blackfin Processor

23) Altera Nios II soft-core processor

24) TI C6X DSPs

25) ARM 64 bit

26) Tilera TILEPro

27) Xilinx MicroBlaze

28) Tilera TILE-Gx

29) Fujitsu FR-V

30) Atmel AVR32

Также мы определили бинарные файлы ботов, используемые для заражения Mirai.

Принцип проведения атаки: ботнет на базе Mirai выполняет сканирование устройств на открытый TELNET и пытается произвести брутфорс по стандартным парам (логин-пароль). Список пар (логин-пароль) может быть расширен на усмотрение атакующего (На данный момент присутствует 61 комбинация). Так же в процессе сканирования Mirai определяет архитектуру «жертвы». После успешного подбора валидной пары логин-пароль и определения архитектуры «жертва» инфицируется ботом.

Диапазон векторов атак Mirai довольно широк и включает 10 направлений:

1) Straight up UDP flood

2) Valve Source Engine query flood

3) DNS water torture

4) SYN flood with options

5) ACK flood

6) ACK flood to bypass mitigation devices

7) GRE IP flood

8) GRE Ethernet flood

9) Plain UDP flood optimized for speed

10) HTTP layer 7 flood

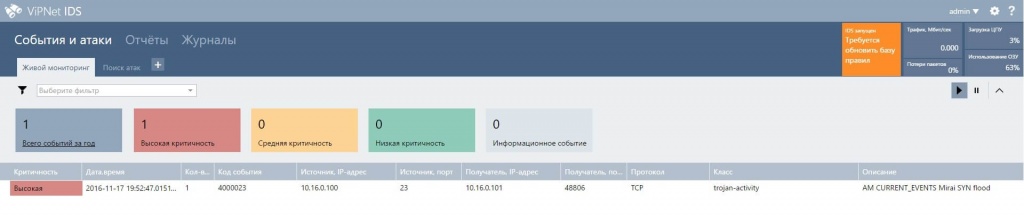

На все вектора атак команда Центра мониторинга разработала сигнатуры, благодаря которым IDS детектируют активность ботнета в защищаемой сети.

Что мы рекомендуем сделать в первую очередь:

1) Отключить TELNET, если данное условие выполнить не представляется возможным, сменить дефолтные пары (логин-пароль) на более криптостойкие.

2) При детектировании активности ботнета в защищаемой сети следует выполнить антивирусную проверку на зараженных устройствах, если таковая возможна.

3) При условии, если нет возможности произвести антивирусную проверку, либо она не помогла и активность сохранилась, следует сделать hard reset зараженного устройства, после чего выполнить пункт 1.

Mirai исследовали:

1) Васильев А. — руководитель проекта

2) Мироненко А. — сигнатурный аналитик

3) Караев Г. — системный аналитик

4) Ермаков К. — системный аналитик

5) Кирюхин С. — старший разработчик