Проведение оценки соответствия по ОУД4 в соответствии с требованиями ГОСТ Р ИСО/МЭК 15408-3-2013 предусмотрено Положениями Банка России:

- 719-П – для операторов по переводу денежных средств, банковских платежных агентов (субагентов), операторов услуг информационного обмена, операторов услуг платежной инфраструктуры, реализующих усиленный и стандартный уровни ЗИ;

- 757-П – для некредитных финансовых организаций, реализующих усиленный и стандартный уровни ЗИ;

- 683-П – для кредитных организаций.

Границы исследования и объект оценки

Положениями Банка России определены различные объекты для проведения оценки соответствия.

Согласно 719-П:

- прикладное ПО АС и приложения, распространяемые клиентам операторов по переводу денежных средств для совершения действий, непосредственно связанных с осуществлением переводов денежных средств;

- ПО, эксплуатируемое на участках, используемых для приема документов, связанных с осуществлением переводов денежных средств, составленных в электронном виде (электронных сообщений), к исполнению в АС и приложениях с использованием сети «Интернет».

Согласно 757-П:

- прикладное ПО АС и приложения, распространяемые НФО своим клиентам для совершения действий в целях осуществления финансовых операций;

- ПО, обрабатывающее защищаемую информацию при приеме электронных сообщений к исполнению в АС и приложениях с использованием сети «Интернет».

Согласно 683-П:

- прикладное ПО АС и приложения, распространяемые кредитной организацией клиентам для совершения действий в целях осуществления банковских операций;

- ПО, обрабатывающее защищаемую информацию на участках, используемых для приема электронных сообщений к исполнению в АС и приложениях с использованием сети «Интернет».

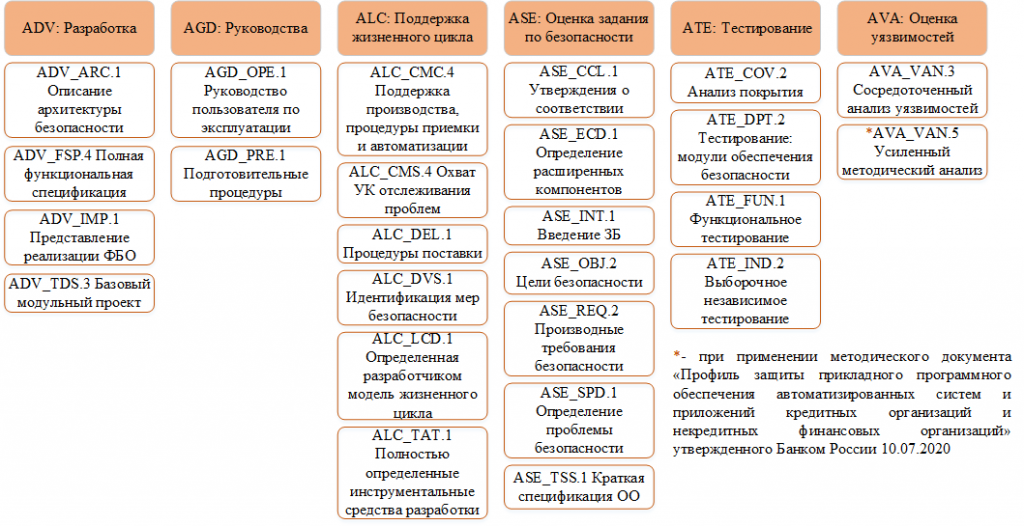

Классы и компоненты доверия по ОУД4

Этапы проведения оценки соответствия

Получение исходных данных от Заказчика

Для проведения оценки соответствия необходимо предоставить корректную версию свидетельств оценки, к примеру:

- проектную документацию;

- тестовую документацию;

- исходных код.

Разработка требуемой документации

Сотрудники «Перспективного мониторинга» могут разработать перечень недостающих, требуемых документов для оценки соответствия по ОУД4.

Оценка задания по безопасности

Задание по безопасности является основой при оценке соответствия и определяет условия выполнения компонентов доверия:

- введение ЗБ;

- цели безопасности;

- утверждения о соответствии;

- определение расширенных компонентов;

- производные требования безопасности;

- определение проблемы безопасности;

- краткая спецификация ППО.

Оценка проектной документации

Оценка проектной документации представляет собой исследование описаний функций безопасности в:

- функциональной спецификации (описание интерфейсов функций безопасности);

- проекте ППО (описание архитектуры функций безопасности относительно выполнения заявленных функциональных требований);

- реализации функций безопасности (описание на уровне исходного кода).

Оценка руководств для всех пользовательских ролей

В рамках оценки руководств оценивается достаточность документации, регламентирующей безопасность работы пользователя с ППО. Руководства подразделяются на два семейства: по приемке и установке ППО и по функционированию и администрированию ППО.

Оценка процедур разработки и сопровождения программного обеспечения

Процедуры, применяемые разработчиком во время разработки и сопровождения ППО включаю в себя:

- модель жизненного цикла;

- управление конфигурацией;

- меры безопасности во время разработки;

- инструментальные средства;

- обработка недостатков безопасности;

- поставка ППО.

Оценка тестовой документации

Оценка тестовой документации необходима для определения достаточности демонстрации внутреннего режима функционирования и свойств функций безопасности и понимания подхода разработчика к тестированию.

Проведение выборочного независимого тестирования

Целью проведения выборочного независимого тестирования является определение функционирования ППО в соответствии с функциональной спецификацией и руководствами.

Проведение сосредоточенного анализа уязвимостей

В рамках сосредоточенного анализа уязвимостей проводятся следующие работы:

- подтверждение соответствия представленной информации всем требованиям к содержанию и представлению свидетельств;

- поиск информации в общедоступных источниках для идентификации потенциальных уязвимостей в ППО;

- проведение анализа уязвимостей с использованием полученных свидетельств;

- проведение тестирования на проникновение.

Выявление уязвимостей по общедоступным источникам

В рамках выполнения данного этапа производится:

- изучение архитектуры и компонентов объекта оценки;

- изучение технической и эксплуатационной документации и Задания по безопасности на предмет наличия потенциальных уязвимостей и слабостей;

- поиск в общедоступных источниках (включая БДУ ФСТЭК России) информации о возможных уязвимостях и слабостях компонентов ПО.

После этого исследователи «Перспективного мониторинга» составляют перечень выявленных возможных уязвимостей и слабостей, которые применимы к данному объекту оценки в среде его функционирования, и разрабатывают рекомендации по устранению уязвимостей.

Анализ исходного кода

В рамках выполнения данного этапа работ производится:

- статический анализ исходного кода различными анализаторами — как общедоступными, проприетарными и open-source решениями, так и собственными разработками АО «Перспективный мониторинг»;

- ручная верификация результатов автоматического анализа для исключения ложных оповещений.

В результате выполнения анализа исходного кода:

- составляется перечень выявленных возможных уязвимостей и слабостей в исходном коде исследуемого ПО, возможность эксплуатации которых будет проверена в рамках проведения тестирования на проникновение;

- разрабатываются рекомендации по устранению выявленных уязвимостей и слабостей в исходном коде.

Тестирование на проникновение

Тестирование на проникновение показывает, как будет действовать потенциальный злоумышленник во время атаки на тестируемое приложение. Знание векторов атак даёт возможность выработать рекомендации по снижению вероятности успешной эксплуатации выявленных уязвимостей.

Подготовка отчёта об исследовании

Результат работ — отчёт об анализе объекта оценки на соответствие требованиям к оценочному уровню доверия по ГОСТ Р ИСО/МЭК 15408-3-2013.

В соответствии с профилем защиты по итогам анализа уязвимостей оформляется отчет, содержащий:

- перечень исследованных компонентов объекта оценки и среды функционирования;

- перечень баз данных уязвимостей, которые были использованы при анализе;

- результаты анализа;

- идентификацию выявленных уязвимостей и их перечень с оценкой степени критичности;

- рекомендации по устранению выявленных уязвимостей и сведения об их устранении;

- демонстрацию отсутствия возможности использовать выявленные уязвимости.

Формирование технического отчета об оценке

По результатам оценки соответствия формируется технический отчет, в том числе включающий результаты оценки, выводы и рекомендации. Результаты оценки формируются как «соответствие/несоответствие» по отношению к ЗБ. Выводы по результатам оценки содержат информацию об удовлетворении ППО требованиям своего ЗБ. Рекомендации могут указывать на недостатки продукта ИТ или упоминать о свойствах, которые особенно полезны.

Проектный опыт «Перспективного мониторинга»

«Перспективный мониторинг» имеет обширный опыт проведения оценки соответствия по ОУД4, пентестов и поиска уязвимостей в корпоративных информационных системах, веб-сервисах, мобильных приложениях.

К наиболее значимым проектам можно отнести следующие проекты.

Исследование защищённости торговых систем, периметра, точек удалённого доступа, прикладных систем и ресурсов для ПАО «Московская Биржа». Московская биржа — крупнейший российский биржевой холдинг. Является организатором торгов акциями, облигациями, производными инструментами, валютой, инструментами денежного рынка, драгоценными металлами и зерном.

Анализ протокола и исходного кода (code review) для одной из прикладных информационных систем ПАО «Московская Биржа».

Тестирование веб-сервисов и системы дистанционного клиентского обслуживания Санкт-Петербургской Международной Товарно-сырьевой Биржи. СПбМТСБ — лидер организованного товарного рынка России с более чем двумя тысячами участников торгов.

Анализ защищённости прикладного программного обеспечения для «Эльдорадо».

Выполнение проектов по практикам безопасной разработки программного обеспечения для АО «ИнфоТеКС».