2 дня киберучений AMPIRE на SOC-Форуме 2019

19 и 20 ноября 2019 года в Москве прошёл SOC-Форум. SOC-Форум — это единственная в России конференция, полностью посвящённая вопросам создания и эксплуатации центров мониторинга и реагирования на инциденты информационной безопасности. Организаторами Форума выступили ФСБ России и ФСТЭК России.

Традиционно на SOC-Форуме происходит обмен опытом и мнениями ведущих экспертов отрасли, обсуждаются практика построения центров мониторинга и управления инцидентами ИБ; вопросы выполнения требований к субъектам критической информационной инфраструктуры; особенности функционирования центров ГосСОПКА и организации взаимодействия в сфере выявления и анализа компьютерных инцидентов; новинки технологической базы, сценарии использования и повышения эффективности центров мониторинга.

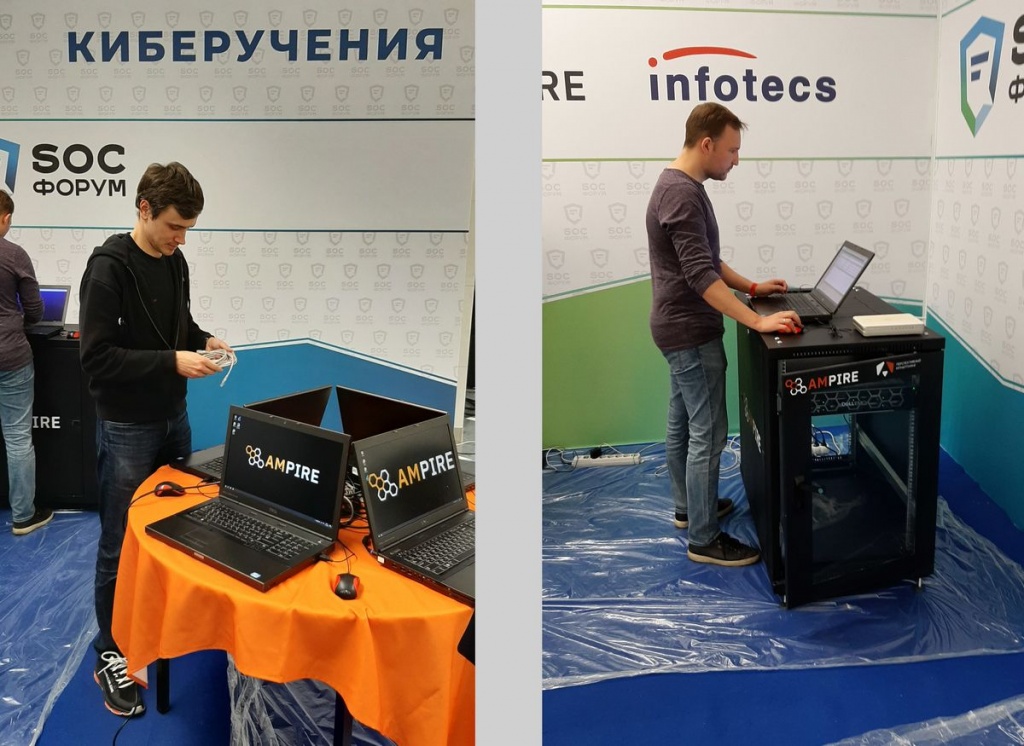

В рамках SOC-Форума состоялись киберучения, организованные компанией «Перспективный мониторинг» и медиа-группой «Авангард». Киберучения прошли на учебно-тренировочной платформе AMPIRE, разработанной «Перспективным мониторингом».

Оргчасть

Киберучения проходили в оба дня форума в два раунда с 11 до 13 часов и с 14 до 16 часов. Участие в киберучениях приняли 32 человека (часть из них по предварительной регистрации, часть — по заявкам непосредственно на мероприятии).

Стойку с программно-аппаратным комплексом AMPIRE и рабочие места пользователей привезли прямо на мероприятие, чтобы не зависеть от интернет-соединения.

Командам были предоставлены следующие методические материалы:

-

Руководство пользователя ViPNet IDS NS.

-

Логическая схема корпоративной сети предприятия.

-

Параметры доступа к виртуальным машинам внутри платформы AMPIRE, панелям администрирования сайтов, сетевому оборудованию.

-

Поверхностное описание действий и квалификации нарушителя (легенда сценария).

Сценарии атак

На SOC-Форуме были отработаны два сценария.

Сценарий 1 — «Защита баз данных предприятия». Его легенда:

Внешний злоумышленник находит в интернете сайт Компании и решает провести атаку на него с целью получения доступа к внутренним ресурсам. Обнаружив и проэксплуатировав уязвимость на нём, нарушитель получает доступ к серверу, который помимо основной информационной задачи предоставляет пользователям Компании инструмент для генерации отчётов. С помощью этого вектора нарушитель пробует получить доступ на рабочие машины сотрудников. Главная цель – сделать дамп корпоративной базы данных.

Квалификация нарушителя средняя. Он умеет использовать инструментарий для проведения атак, а также знает техники постэксплуатации.

Сценарий 2 — «Защита контроллера домена предприятия». Его легенда:

Внешний злоумышленник находит в интернете сайт Компании и решает провести атаку на него с целью получения доступа к внутренним ресурсам компании. Обнаружив несколько уязвимостей на внешнем периметре и закрепившись на одном из серверов, Злоумышленник проводит разведку корпоративной сети с целью захватить контроллер домена.

Квалификация нарушителя средняя. Он умеет использовать инструментарий для проведения атак, а также знает техники постэксплуатации.

4 раунда киберучений

На SOC-Форуме команда AMPIRE TEAM проводила киберучения оба дня по два раунда. Два сценария — «Защита баз данных предприятия» и «Защита контроллера домена предприятия» — в первый день, и те же сценарии во второй.

Целями команд стали:

-

получить навыки обращения со средствами защиты информации;

-

научиться выявлять атаки;

-

наладить взаимодействие между подразделениями;

-

устранить специально заложенные уязвимости в инфраструктуре в ограниченное время.

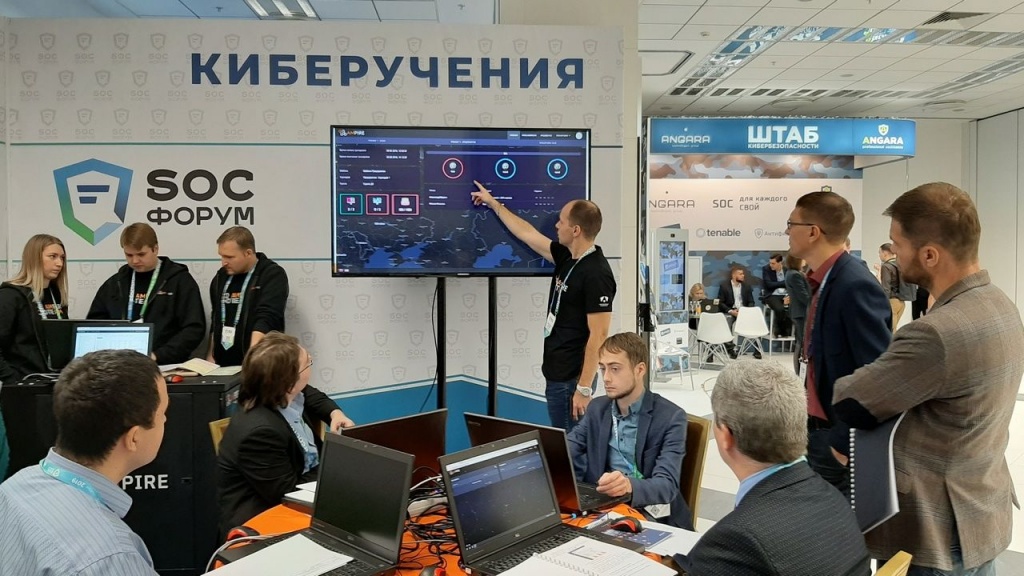

Команда мониторинга получала данные со средств защиты информации (ViPNet IDS NS) и заводила карточки инцидентов, которые собирались в IRP киберполигона AMPIRE.

Участники команды реагирования получали информацию из карточек инцидентов, подключались к узлам виртуальной инфраструктуры, и устраняли заложенные в инфраструктуре уязвимости и последствия действий автоматического атакующего.

Киберучения на SOC-Форуме стали по-настоящему международными: в них приняли участие специалисты из Беларуси, Киргизии и Казахстана.

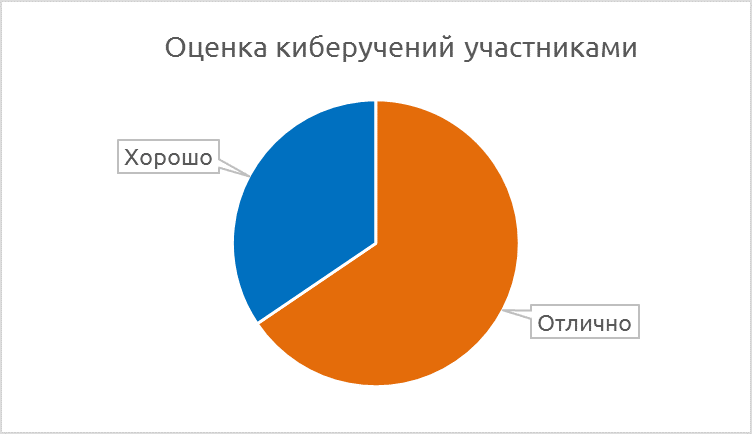

Отзывы о киберучениях

После окончания каждого раунда киберучений участники заполняли анкеты, делились впечатлениями о мероприятии. Цитаты публикуются с разрешения участников (некоторые участники разрешили опубликовать отзыв без указания имени и места работы).

Артём Балабанов, специалист СИБ: «Даёт возможность исследовать и классифицировать события безопасности».

Дмитрий Рудковский, эксперт «Приорбанк»: «Практика позволяет держать работников в тонусе. Мне, например, было сложно, так как давно занимаюсь менеджментом, а не практической безопасностью».

Артём Перепелицын, НИЦ ЕЭС, ГК Россети: «Для полноценного участия необходимы базовые знания в ряде областей».

Инженер: «В сжатые сроки можно пройти весь процесс от обнаружения до закрытия инцидента».

Начальник отдела защиты информации и сетей передачи данных: «Визаульно показывает проблемные вопросы по ИБ в режиме реального времени».

Ведущий инженер: «Наглядно можно практически оценить уязвимости, узнать возможные дыры».

Руководитель службы: «Платформа даёт возможность менять любые параметры без опасности сломать систему».

Менеджер: «Хороший опыт мониторинга событий ИБ».