Киберучения в ДВФУ

2-3 октября 2020 года в кампусе Дальневосточного федерального университета на острове Русском состоялся Восточный цифровой форум Russky MeetUp — главное событие для IT-специалистов Дальнего Востока. В нескольких параллельных треках в течение двух дней участники обсуждали вопросы цифровизации макрорегиона, развития высокотехнологичных отраслей и создания площадок для развития сотрудничества в этих сферах.

Отдельная дискуссия в программе Russky MeetUp была посвящена проблемам кибербезопасности. Участниками круглого стола стали Нейгер Сергей (Перспективный мониторинг), Алексей Павлычев (Центр информационной безопасности ДВФУ), Наталья Ким (Positive Technologies), Михаил Климов (Ростелеком-Солар), Денис Баскаков (Ростелеком).

Эксперты обсудили вопросы развития киберполигонов, их виды, внедрение на предприятия для отработки практических навыков в образовательной деятельности.

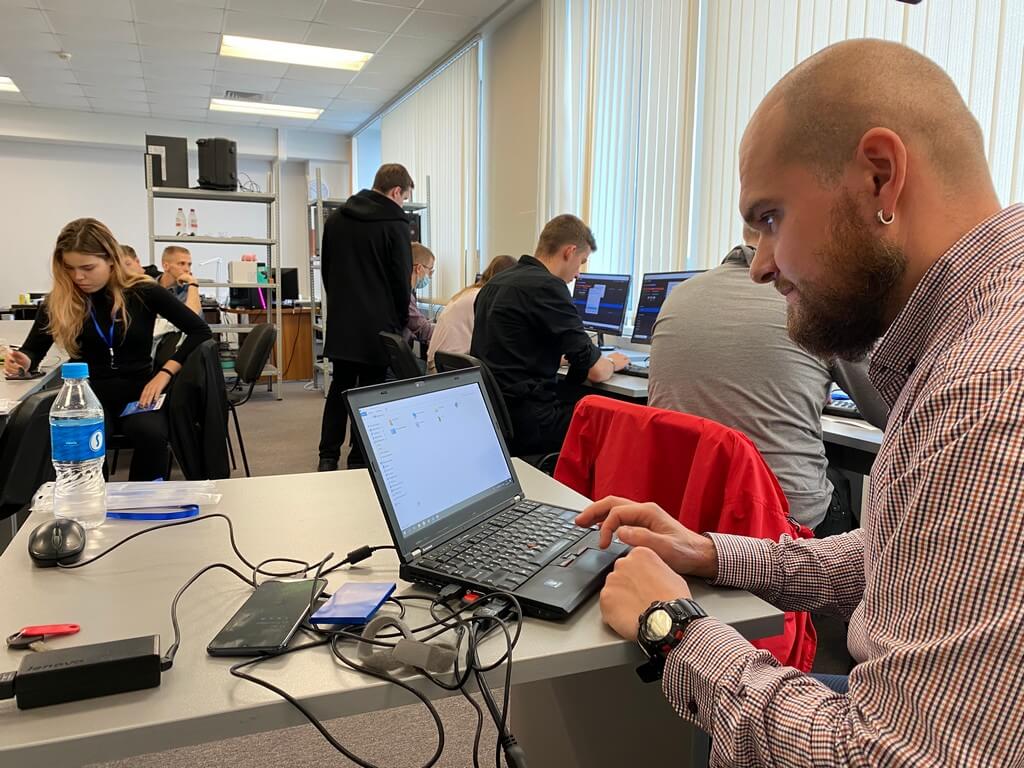

По окончании дискуссии при поддержке сотрудников Центра информационной безопасности ДВФУ состоялись киберучения на учебно-тренировочной платформе Ampire разработки «Перспективного мониторинга» для студентов ДВФУ и сотрудников служб ИБ предприятий и организаций Владивостока.

Интересной особенностью данной сессии киберучений стало их проведение в «облачном» формате, когда все рабочие места участников были подключены к платформе Ampire, находящейся в ЦОД «Перспективного мониторинга». Киберучение провели преподаватель, находившийся непосредственно в классе, и члены Ampire TEAM, находившиеся в офисе ПМ в Москве.

Все участники разделились на две команды: группу мониторинга и группу реагирования.

Целями команд стали:

-

получить навыки обращения со средствами защиты информации;

-

научиться выявлять атаки;

-

наладить взаимодействие между подразделениями;

-

устранить специально заложенные уязвимости в инфраструктуре в ограниченное время.

Команда мониторинга получала данные со средств защиты информации (ViPNet IDS NS) и заводила карточки инцидентов, которые собирались в IRP платформы AMPIRE.

Участники команды реагирования получали информацию из карточек инцидентов, подключались к узлам виртуальной инфраструктуры, и устраняли заложенные в инфраструктуре уязвимости и последствия действий автоматического атакующего.

Команды справились с предложенным сценарием «Защита базы данных предприятия» за 75 минут и устранили все заложенные в сценарии киберучений уязвимости, проявив навыки выявления компьютерных атак при помощи сетевой IDS и опыт настройки linux-серверов.