Чем мониторинг открытых систем может помочь ИБшнику.

Доклад руководителя направления мониторинга «Перспективного мониторинга» Дениса Строченко, с которым он выступил на SOC-Форуме.

О каких системах идёт речь: открытые системы — это системы, доступ к которым получаем через интернет и определяем через глобальный IP-адрес или через IP-адрес и порт. Открытые системы необходимы для корректной работы организаций, таких как государственные и коммерческие предприятия.

Существуют 2 способа создания открытых систем.

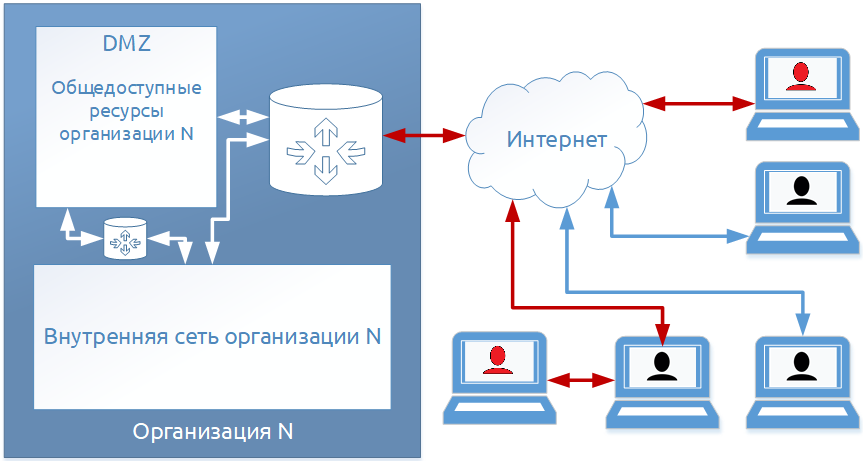

Первый — создание демилитаризованной зоны в сети организации. Демилитаризованная зона — это часть локальной сети, доступная из интернета и изолированная от других ресурсов, которая при этом остаётся частью единой компьютерной системы организации, заведомо являясь небезопасным участком. В сегменте ДМЗ размещаются серверы веб-сайта, внешние хранилища данных, любые другие сервисы, к которым необходим доступ из сети Интернет согласно бизнес-процессам. Способ создания открытой системы с ДМЗ подходит для управления открытыми системами и обеспечения безопасности, поскольку инструменты размещены в контролируемой зоне, с заранее установленными средствами защиты и определённым кругом обслуживающих лиц. Минус открытых систем с ДМЗ, это экономическая составляющая, требующая серьёзных затрат. Необходимо поддерживать парк серверов, закупать средства защиты, самостоятельно нести риски по доступности.

Открытые системы с демилитаризованной зоной

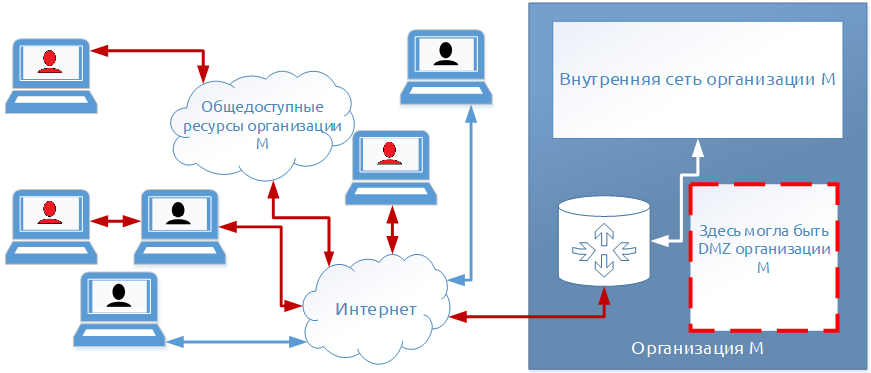

Второй способ создания — вынесение открытых систем за пределы контролируемой зоны. Реализуется в виде аренды виртуальных выделенных серверов. Экономически выгоднее, ведь не надо поддерживать парк железок, обеспечивать функционирование серверной с требуемыми характеристиками электропитания, температуры пыле и виброзащиты. Не требуется штат обслуживающих сотрудников, а риски по доступности прописываются в документах об аренде сервиса. Недостаток аренды выделенных серверов — обеспечение информационной безопасности. Из-за отсутствия прямого доступа нельзя применить необходимые средства защиты, а в модели угроз нужно учитывать не только внутреннего и внешнего нарушителя, но и злоумышленника на стороне провайдера услуг.

Открытые системы за пределами контролируемой зоны

Рассмотрим подробнее второй вариант построения открытых систем. Составляющие: внешний IP-адрес, внутренние сервисы, имеющие функциональную необходимость. В работе системы участвуют сотрудники поддержки провайдера и сотрудники поддержки со стороны организации, включая web-сервисы, файловые сервисы, электронную почту, базы данных аудио-видеоконференции. При этом применение средств защиты ограничено или вовсе невозможно.

Как защищать открытые системы.

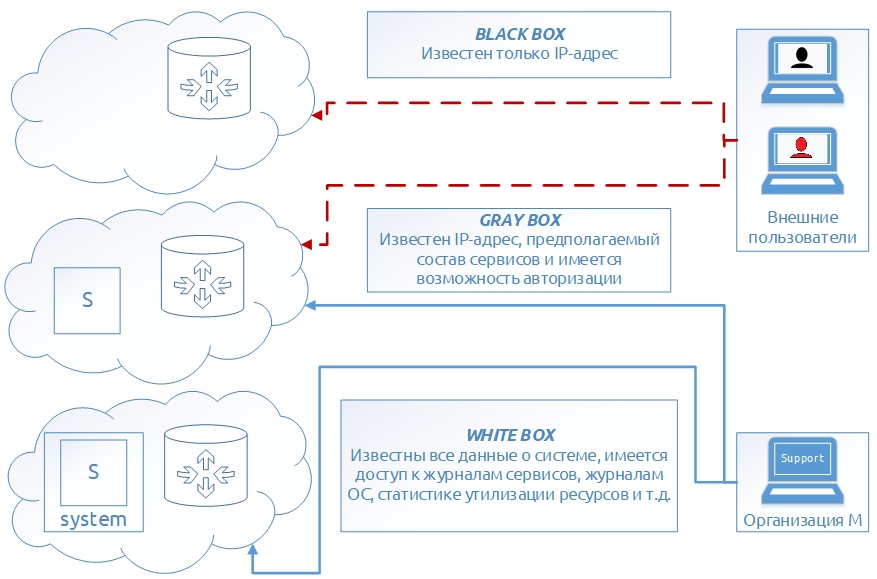

Выделим 3 варианта мониторинга: Black box, Gray box и White box.

При мониторинге Black box находимся в условиях рядового пользователя или внешнего нарушителя. Gray box подразумевает изменение в конфигурации сервиса, например, введение технических учётных записей. Для обеспечения мониторинга White box необходим доступ к логам (операционной системы или веб-сервисов), по которым будут детектироваться вредоносные воздействия.

Варианты мониторинга

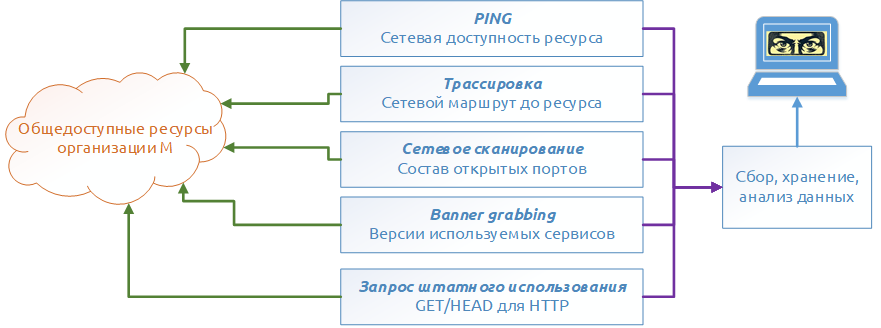

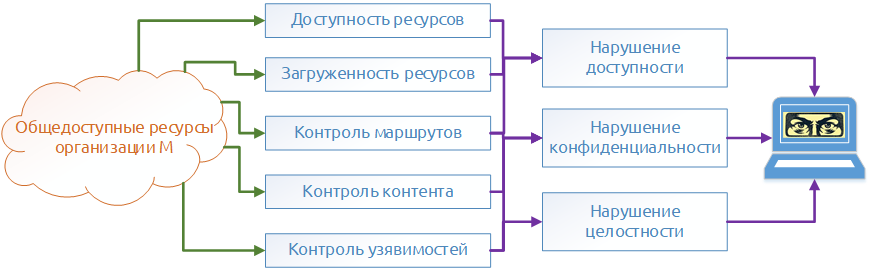

Рассмотрим Black Box подробнее. Мониторинг по внешним данным делится на 2 части: взаимодействие с защищаемой системой и анализ информации из открытых источников. В первом случае доступны инструменты, аналогичные злоумышленнику на этапе разведки. В втором, при периодическом сборе информации о сетевой доступности, маршруте, открытых портах и при применении по назначению защищаемой системы, интерпретируем полученные результаты и выявляем инцидент.

Инструменты Black box

Нарушение или ограничение доступности ресурсов может свидетельствовать о проводимой DDoS-атаке. Изменение маршрута, появление смежных к защищаемой системе узлов, интерпретируют как появление активного устройства копирование трафика. Несанкционированное изменение контента говорит о компрометации системы, в том числе с помощью эксплуатации уязвимостей. Это может быть следствием низкого уровня безопасности механизмов удалённого управления, действий внешнего нарушителя через эксплуатацию имеющихся уязвимостей программного обеспечения или действий внутреннего нарушителя.

Контролируемые сущности Black box

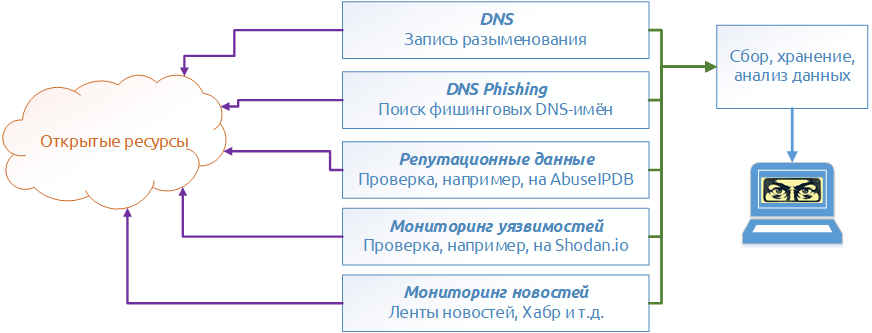

Также информацию получаем из открытых источников:

- Взаимодействие с системой DNS, через контролирование принадлежности записи и обнаружение «похожих» доменных записей, используемых для фишинга.

- Репутационные данные, при доступных IP-адресах или доменных именах проверяем на нахождение в black-листах сервисов, а также на наличие уязвимостей.

- Мониторинг новостных лент для поиска информации, связанной с организацией или защищаемой системой.

Инструменты открытых ресурсов Black Box

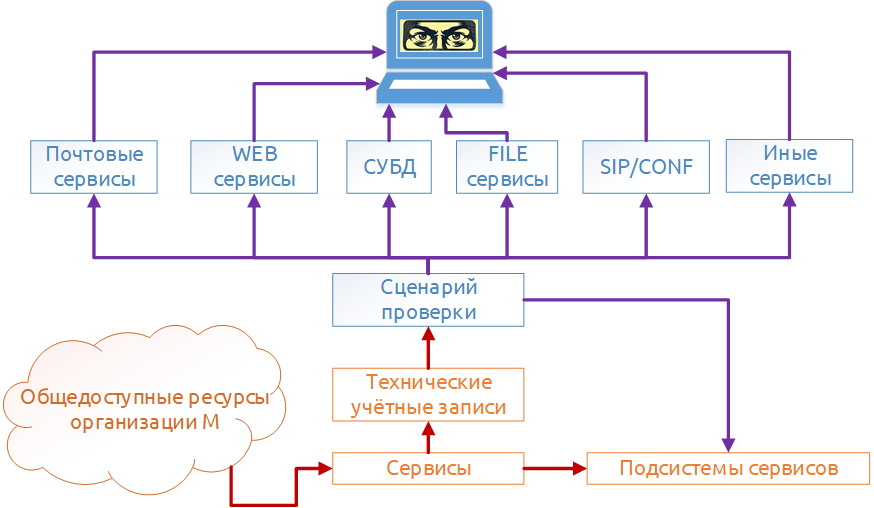

Следующий вариант мониторинга — Gray box, включающий в себя возможности уровня Black box, но отличающийся применением сценариев проверки. Сценарий проверки подразумевает выполнение определённой цепочки действий с получением результатов на каждом этапе. Используя технические учётные записи и заранее определённый сценарий, полученные данные интерпретируем таким образом, чтобы получить информацию о работе сервисов и их подсистем.

Сценарии Gray Box

Для каждого сервиса придумывается сценарий проверки с вариативными уровнями сложности. Главная задача проверки — получить характеристики работы подсистем. Интерпретация данных требует знаний механизмов работы сервисов и взаимосвязей между ними с применением математики. Время выполнения сценария складывается из суммы времени выполнения каждого шага сценария. Из полученной информации определяется время загрузки подсистемы аутентификации, следовательно, возможная атака подбора учётных данных.

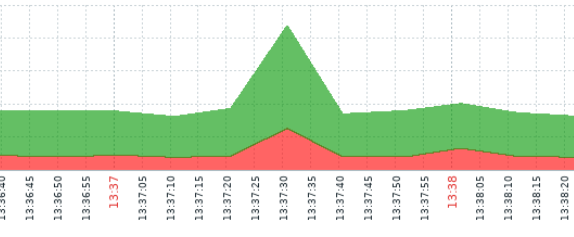

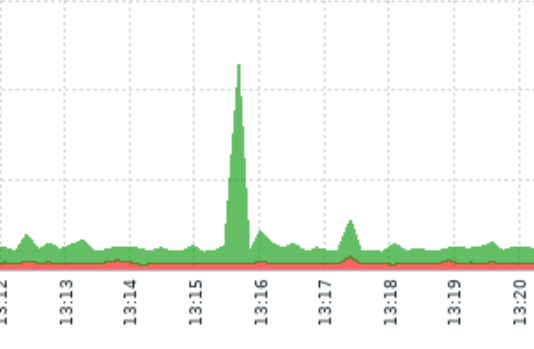

На данном примере был применён сценарий контроля web-сервера, состоящий из двух шагов: http-запрос на целевую страницу (зелёный) и http-запрос, содержащий обращение к СУБД в рамках одной web-сессии (красный).

Сетевая задержка

На первом изображении была обнаружена аномалия во времени исполнения сценарий, интерпретируемая как повышенная сетевая задержка в определённый период времени.

SQL-injection

На втором изображении была обнаружена аномалия во времени исполнения первого шага сценария, что свидетельствует о перегруженности web-сервиса ресурса. Отсутствие аномалии во втором шаге говорит о том, что СУБД не испытывала перегрузок в исследуемый период. Высокая продолжительность подобной аномалии интерпретируется как аномально большое количество запросов к web-сервису. Превышение времени второго шага свидетельствует о аномально большом количестве обращений к СУБД и является признаком атак типа SQL-injection.

Параметры Gray box

Последний, обширнейший вариант мониторинга — White box. Является самым труднореализуемым, поскольку в защищаемой системе устанавливается подсистема передачи журналов для оперативной отправки в систему мониторинга. Благодаря записям журналов однозначно выявляются вредоносные воздействия.

Логическая цепочка White box

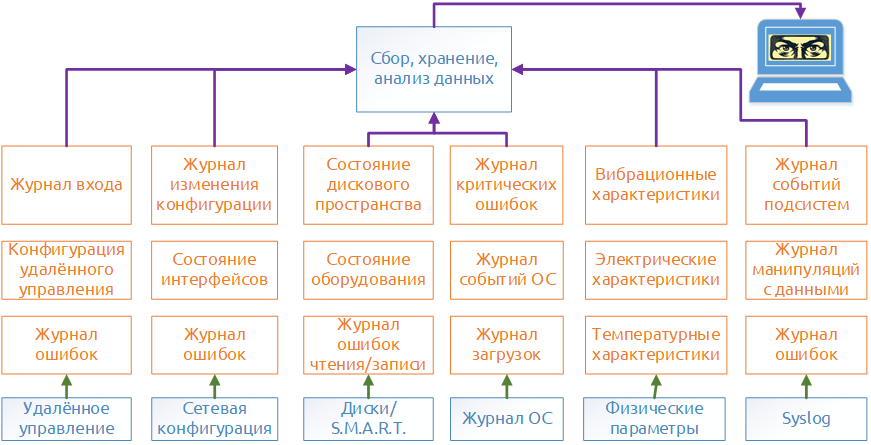

Общий сбор журналов разделяется на журналы сервисов и операционной системы. Из информации сервисных журналов авторизаций выявляется подбор учётных записей, журналы запросов и использований обнаруживают признаки DDoS-атак, аналогично, любой доступный журнал служит источником информации о попытках эксплуатации уязвимостей.

Журналы сервисов

С помощью журналов операционной системы определяется физическое состояние оборудования для выделенного сервера и обнаруживаются критические отклонения этого состояния. Несанкционированное изменение сетевой конфигурации, использование удалённого управления требуют дополнительных проверок на предмет компрометации системы. Также, с помощью syslog-систем собираются журналы с кастомных сервисов.

Журналы ОС

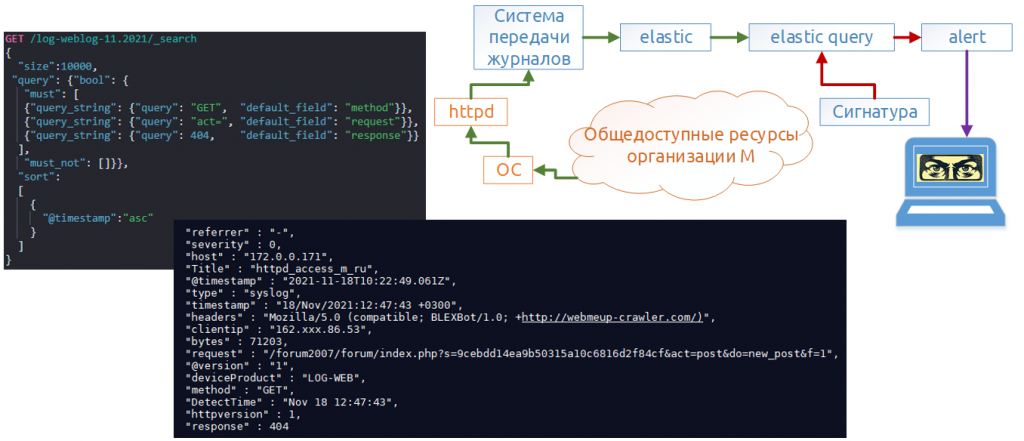

После передачи журналов открытой системы, организовывается сбор и хранение для дальнейшего анализа. Выявляются атаки сигнатурным или эвристическим анализом, приведём примеры. Сигнатурный анализ — метод выявления характерных идентифицирующих свойств каждой вирусной атаки и поиске вирусов при сравнении файлов с выявленными свойствами. В «Перспективном мониторинге» анализ проводится на базе своих сигнатурных правил. Разберём сигнатурный анализ на следующем примере.

Пример сигнатурного анализа

Сигнатурный анализа access лога web-сервера Apache. Написав правило поиска интересующего нас воздействия и применив его на движке поиска, найдём необходимую атаку.

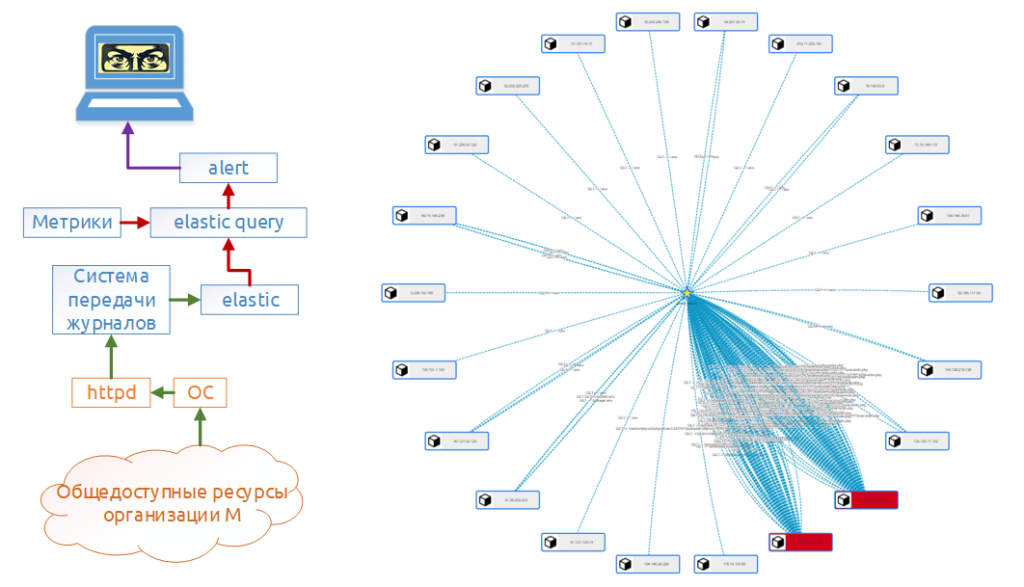

Эвристический анализ — метод, при котором контролируется каждое действие проверяемых программ. Основываясь на прогнозировании и предположении, системы проверяются на наличие подозрительных инструкций, при превышении заданного порога, объекты блокируются.

Пример эвристического анализа

На представленном примере за отведённый период времени проведён анализ запросов к web-северу по IP-адресам источника. Из полученной информации составлено графическое представление, на котором видно агрессивное сканирование с двух адресов с применением сканера уязвимостей.

В конце выделим некоторые моменты:

- Обеспечивается безопасность удалённого или локального сервиса путём мониторинга без доступа к трафику, без применения средств защиты и без изменения конфигураций – это непривилегированный мониторинг.

- При минимальном изменении конфигураций, например, заведении технических учётных записей, возможно расширить функциональные возможности мониторинга путём применения сценариев проверки – это привилегированный мониторинг.

- При доступе к журналам, мониторинг шире, чем привилегированный, благодаря чему защищённость выше.

- В нашем SOC уже применяются перечисленные способы мониторинга для обеспечения безопасности подконтрольной инфраструктуры.

С помощью вариативных способов мониторинга собираются данные, благодаря которым достигается надлежащий уровень безопасности системы. Подключаясь к нашему центру мониторинга, вы обеспечиваете качественную защиту от внешних угроз.