09.08.2021

Социальная инженерия. Основные актуальные техники обмана и методы противодействия.

Это следующая статья из цикла, посвящённому нашему вебинару, в ней мы расскажем о социальной инженерии, как о главной угрозе для клиента.

Для начала приведём несколько определений социальной инженерии (далее - СИ). Википедия говорит, что СИ — это психологическое манипулирование людьми с целью совершения определённых действий или разглашения конфиденциальной информации. С точки зрения злоумышленника, СИ - это обман, обман и ещё раз обман.

С помощью СИ совершается самое большое количество мошеннических махинаций с целью кражи средств людей.

Приведём некоторые статистические данные.

По официальным сведениям Прокуратуры РФ, за март 2021 года зарегистрировано преступлений с применением:

- 85772 — сети «Интернет»;

- 54179 — средств мобильной связи;

- 44506 — пластиковых карт;

- 11226 — компьютерной техники;

- 2840 — программных средств;

- 549 — фиктивных электронных платежей.

Согласно отчётам некоторых отделов МВД Москвы, на дистанционные мошенничества приходится до 90% всех случаев общеуголовных мошенничеств, а на кражи с банковских счетов — до 50% всех краж.

Немного локальной статистики: в один районный ОМВД одного из городов-миллионников за 3 месяца 2021 года поступило 102 заявления о мошеннических действиях, из них:

- 23 — получение кредитов третьими лицами;

- 17 — звонок от имени сотрудников банка.

По заверениям сотрудников подразделения, занимающегося раскрытием «дистанционных мошенничеств», подавляющее большинство потерпевших в полицию не обращались.

Вопрос, доверять или нет таким данным, остаётся открытым, но общий масштаб происходящего становится ясен.

Основные приёмы СИ

В основе всех методов социальной инженерии лежит использование когнитивных искажений (стереотипов и социальных установок). Для финансовой сферы атаки с применением методов социальной инженерии в основном начинаются с претекстинга (первичного сбора сведений о жертве), который в текущих реалиях в большинстве своём заменяется на утёкшую БД банка.

Варианты получения информации, используемой для составления списка, по которому мошенники будут обзванивать своих жертв, таковы:

- Покупка баз данных, похищенных из финансовых организаций.

- Покупка массивов информации, утёкших из государственных органов.

- Предварительный «обзвон» по случайной выборке телефонных номеров.

- Обход домов в поисках жертвы.

В основном, атаки на финансовый сектор и его пользователей происходит несколькими методами. Это фишинг, вишинг и «атака на водопое».

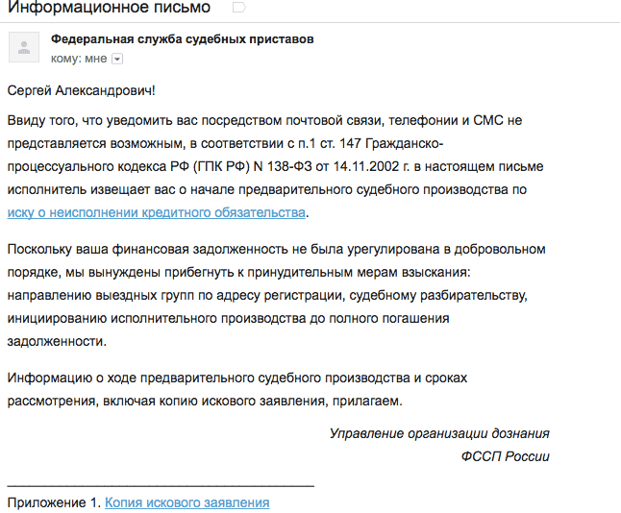

Фишинг — поддельное отправление, с помощью которого достигается цель рассылки — переход на мошеннический ресурс, загрузка вредоносного программного обеспечения или перевод денег по реквизитам мошенника. В основном письма могут маскироваться под письма официальных инстанций, специальных служб или правоохранительных органов.

Вишинг (голосовой фишинг) — обман жертвы при общении по телефону под видом сотрудника службы безопасности банка, правоохранительных органов или государственных структур. Порядком надоевшие всем «сотрудники службы безопасности Сбербанка» именно из их числа. В основном над мошенниками просто издеваются, но, судя по тому, что звонки не прекращаются, на уловки обманщиков всё-таки ведутся.

«Атака на водопое» — атака на подменённых, незащищённых сайтах, где человек не чувствует возможной угрозы и опасности.

Если посмотреть внимательно на то, что находится в адресной строке браузера, то можно увидеть «sbérbаnk» через букву «é», «aIfabank» через заглавную «i». Такие уловки в основном рассчитаны на невнимательных пользователей, которые не обратят внимание на то, что заходят на нелигитимные сайты и вводят свои конфиденциальные данные, которые оказываются в руках злоумышленников.

Жизненный цикл схем, применяемых мошенниками таков:

- создание схемы на популярных тематиках, на прошлых рабочих схемах;

- проверка на работоспособность;

- распространение схем.

Графически этот цикл можно представить так:

Поскольку статья посвящена методам социальной инженерии, применяемых в отношении финансовых организаций, то можно привести некоторые способы противодействия мошенникам:

- Информирование граждан.

Основным источником «доходов» мошенников является обман граждан, которых необходимо информировать о новых и старых методах обмана. Примером может послужить Московский метрополитен, на информационных экранах которого очень часто демонстрируются видеоролики, в игровой форме демонстрирующие «классические» схемы мошенничеств и призывающие граждан к бдительности.

- Повышение осведомлённости сотрудников финансовых организаций.

Иногда целью обмана являются сотрудники финансовых организаций. Они же являются свидетелями совершаемых мошенничеств. Сотрудники, работающие с гражданами, должны быть осведомлены о «маркерах», свидетельствующие о том, что в отношении лица совершается противоправное действие.

Пример: сотрудницы Сбербанка в Казани предотвратили мошенничество в отношении престарелой женщины, просто поинтересовавшись у неё, для чего она снимает очень большую сумму денег со своего счета. Услышав «Внук попал в аварию, требуются деньги для того, чтобы дать взятку следователю», рассказали бабушке, что её обманули мошенники и вызвали полицию.

- Организация немедленного реагирования на новые мошеннические схемы.

Службы безопасности финансовых организаций должны иметь учётные записи на «хакерских» форумах не только для того, чтобы искать утечки чувствительных данных своих организаций. В сферу интереса должны также попадать и возможные новые методы мошенничеств. Об этих «новинках» должны информироваться все заинтересованные сотрудники финансовых организаций, полученная информация должна направляться в низовые подразделения с пометкой «Обязательно для обучения».

- Взаимодействие правоохранительных структур и организаций кредитно-финансового сектора.

Зачастую, финансовые организации перекладывают все риски по противодействию мошенничествам на клиента. Самым негативным образом на раскрытие преступлений оказывает долгие сроки ответа на запросы следователей или оперативников.

Пример: Мотивированный запрос на установление конечных адресатов мошеннического перевода денег гулял между региональными СБ одного, не самого маленького, банка почти год. Понятно, что дело перешло в разряд «Глухарей» через пару месяцев, так как оперативным путём выяснить ничего не удалось.

- Технические меры противодействия утечкам данных граждан.

В качестве технических мер противодействия можно назвать усиление защищённости чувствительных массивов данных, применение различных решений, таких как DLP, SIEM, системы антифрода и так далее.

- Проведение тренировочных мероприятий по обнаружению и отражению атак на информационную инфраструктуру.

Одно дело — умелец, а совсем другое — тренированный умелец. Совершенно ясно, что проведение регулярных тренировок, направленных на повышение грамотности и сыгранности ИБ отдела и безопасников позволит существенность уменьшить количество мошеннических махинаций.

- Мониторинг сети Интернет, направленный на выявление мошеннических ресурсов.

Многие известные мошенники попались на том, что хвастались своими достижениями. Информация в Интернете подвергается многократному копированию и пересылке, когда-нибудь она дойдёт до нужных ушей, то есть до оперативника или сотрудника службы безопасности. Многие ресурсы, скомпрометированные или фишинговые, занимают первые строчки выдачи поисковых систем, а у финансовых организаций есть определённые методы и инструменты для борьбы с такими ресурсами.

Зимой 2021 года Центральный банк России выпустил «Рекомендации №3-МР от 19.02.2021 по противодействию несанкционированным операциям». В этих рекомендациях указаны, в том числе и основные векторы социотехнических атак, также приведён список мероприятий по противодействию.

На одном из популярных сайтов был найден «Топ-100 банков России». Из него в произвольном порядке были выбраны 5 банков, чтобы проверить тщательность выполнения этих рекомендаций.

Что же было установлено? Только один банк разместил на своём сайте информацию о противодействии мошенничеству. Два банка разместили такую информацию на своих страница в социальных сетях. При звонке в call-центры, информации о противодействии мошенничествам вообще не услышали.

Подытоживая, мы пришли к тому, что большинство финансовых организаций халатно относится к предупреждению своих клиентов и сотрудников о мошенничестве с применением СИ. Из-за этого количество похищенных денег и заявлений в полицию только растёт.

Социальная Инженерия — один из популярных способов злоумышленников по хищению денежных средств с счетов граждан, защититься от него неподготовленным людям сложно. Поэтому всё чаще и в большем объёме нужно проводить мероприятия по осведомлению людей о потенциальных угрозах и методах работы злоумышленников.

Александр Новиченко, старший аналитик «Перспективного мониторинга»

Иван Червяков, маркетолог «Перспективного мониторинга»